¿Cuánto se tarda en hackear una cuenta. Novedad aquí - ¿Cuánto tiempo tardaria un hacker

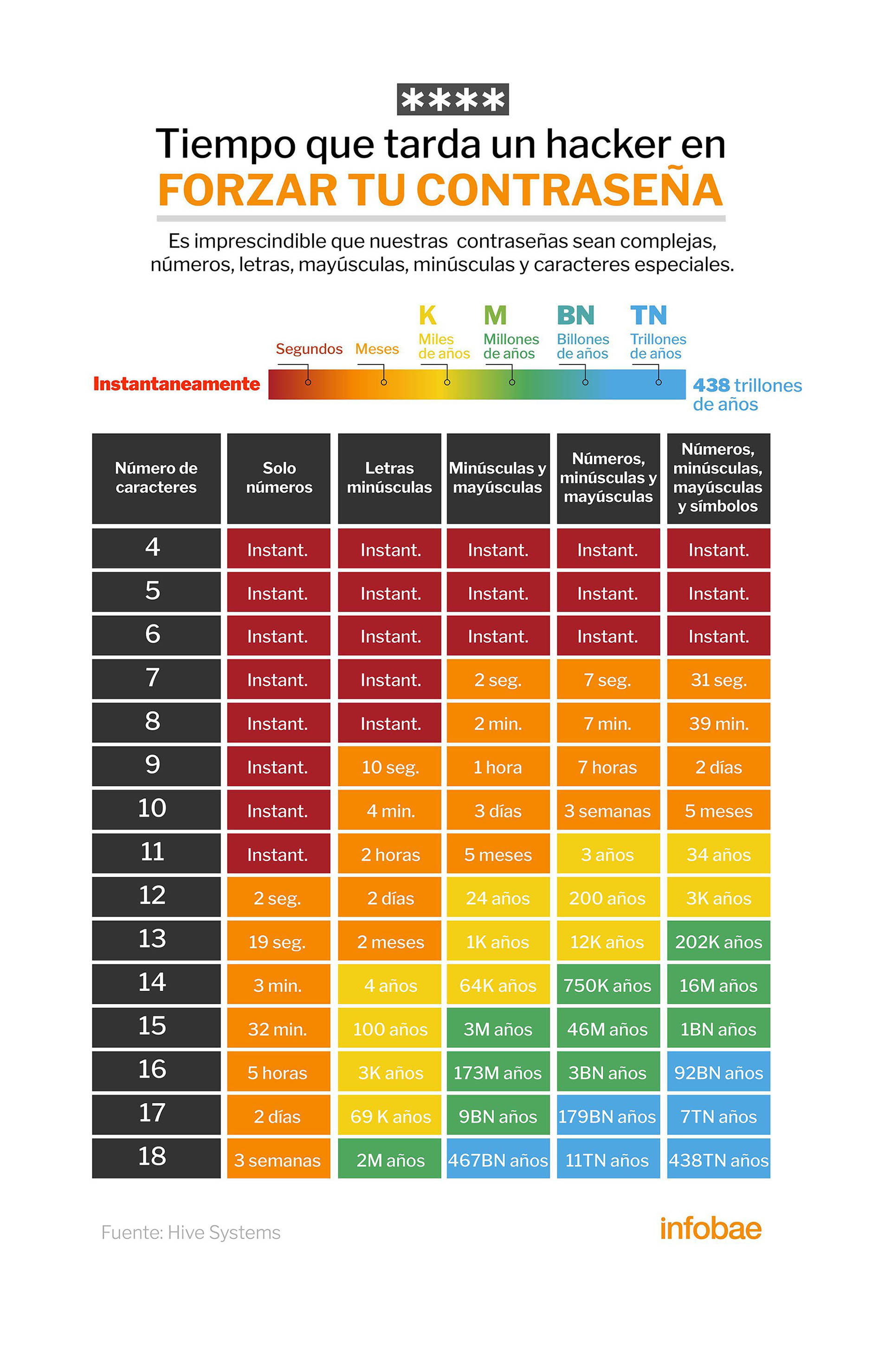

Si bien, hay que destacar que sólo con números podríamos tardar desde 25 segundos hasta 9 meses. También con 12 caracteres y letras minúsculas un cracker podría tardar 3 semanas en averiguar tu contraseña.

Si bien, hay que destacar que sólo con números podríamos tardar desde 25 segundos hasta 9 meses. También con 12 caracteres y letras minúsculas un cracker podría tardar 3 semanas en averiguar tu contraseña.¿Cuál es la duración de la piratería después de la composición de una contraseña

| Composición de la contraseña | Duración del hackeo |

|---|---|

| 4 a 11 dígitos | Instante |

| 12 dígitos | 2 segundos |

| 15 dígitos | 32 minutos |

| 10 caracteres (complejo) | 5 meses |

Según la longitud y la complejidad de la contraseña, penetrarla puede tardar desde unos pocos segundos hasta muchos años. De hecho, según IBM, algunos hackers atacan los mismos sistemas cada día durante meses e incluso años.

En España un hacker ético cobra entre 19.000 y 55.000€ brutos anuales, dependiendo de experiencia, empresa en la que trabaje y la formación y especialización que tenga en piratería informática.:quality(85)//cloudfront-us-east-1.images.arcpublishing.com/infobae/XZOM77JF4VFS5PMPY65KFXPEHE.jpg)

¿Cuánto cobran un hacker

Sueldos de Hacker| Cargo | Sueldo |

|---|---|

| Sueldos para Hacker en H2O.ai - 1 sueldos informados | USD 180,402/año |

| Sueldos para Hacker en D. E. Shaw Research - 1 sueldos informados | USD 127,661/año |

| Sueldos para Hacker en Bulletproof 360 - 1 sueldos informados | USD 19/h |

| Sueldos para Hacker en Cequint - 1 sueldos informados | USD 142,949/año |

¿Qué es un ataque de contraseña

Un ataque de fuerza bruta a las contraseñas es en esencia un método en el que el ciberdelincuente prueba a entrar en un sistema muchas veces con diferentes combinaciones de caracteres (alfabéticos, numéricos y especiales) utilizando un software específico, esperando que ocurra alguna coincidencia con nuestra contraseña ...Otra forma de reducir los ataques de fuerza bruta es renunciar a los códigos de acceso en forma de contraseñas. Puedes usar de forma alternativa tokens u OTP. El uso de las llamadas contraseñas de un solo uso evita por completo los ataques de repetición en los que los atacantes falsifican su identidad.

Un curso de Ethical Hacking tiene por finalidad darte las bases de diversos conocimientos relacionados con la seguridad de la información y la prevención de ataques informáticos.¿Qué estudian los hacker para ser hacker

Requisitos y Estudios Necesarios: Para ser hacker ético hay que ser experto en lenguajes de programación, servicios y sistemas, infraestructura web, seguridad informática ... Para ello, las mejores opciones de estudio son los Grados Universitarios en Ingeniería Informática o Ingeniería Técnica de Sistemas.

El Licenciado en Ciberseguridad y Hacking es un profesional universitario cuyo objeto de estudio es estudiar los conceptos de ciberseguridad en sistemas de control industrial y protección de infraestructuras críticas. Análisis de las amenazas y vulnerabilidades de los sistemas de control industrial.

Para ser un hacker es imprescindible tener altos conocimientos en informática y programación, para ello puedes empezar a formarte con diferentes cursos y libros que te enseñan cómo hackear. Además, también es necesario practicar constantemente y estar al día de las nuevas tecnologías.El phishing se ha convertido en una de los métodos más utilizados por los hackers para robar contraseñas y nombres de usuarios. Se basa en engañar a la víctima y que rellene un formulario falso donde tenga que iniciar sesión y se utiliza sobre todo para obtener datos bancarios.

Se trata de un malware conocido como Stealer o Infostealer, que actúa robando claves e información que queda guardada en los navegadores de internet como Google Chrome, Safari, Mozilla Firefox, entre otros.Un ataque de fuerza bruta a las contraseñas es en esencia un método en el que el ciberdelincuente prueba a entrar en un sistema muchas veces con diferentes combinaciones de caracteres (alfabéticos, numéricos y especiales) utilizando un software específico, esperando que ocurra alguna coincidencia con nuestra contraseña ...

¿Qué es mejor un buen ataque o una buena defensa

No hay mejor defensa que un buen ataque. Esta frase está tomada de la obra 'El arte de la guerra', que suele atribuirse al general, estratega y filósofo chino Sun Tzu, que supuestamente vivió hacia el siglo VI a. C.Sueldos de Hacker| Cargo | Sueldo |

|---|---|

| Sueldos para Hacker en FireEye - 1 sueldos informados | USD 124,850/año |

| Sueldos para Hacker en Amazon Fulfillment Center DET2 - 1 sueldos informados | USD 112,750/año |

| Sueldos para Hacker en AMS - 1 sueldos informados | USD 261,491/año |

| Sueldos para Hacker en HackerOne - 1 sueldos informados | USD 112/h |

¿Cómo se elimina el spyware

Opción 1: Utilizar una herramienta de eliminación de spywareDescargue e instale Avast Mobile Security.Realice un análisis antivirus para detectar spyware o cualquier otro tipo de malware o virus.Siga las instrucciones de la aplicación para eliminar el spyware y cualquier otra amenaza que haya al acecho.Cómo detectar spywareAumento de retrasos y de lentitud de respuesta.Mensajes publicitarios o mensajes emergentes imprevistos (el spyware suele estar empaquetado con adware).Nuevas barras de herramientas, motores de búsqueda y páginas de inicio de Internet que no recuerdas haber instalado.

¿Qué es un ataque informático o ciberataque Los ataques informáticos son un intento organizado e intencionado que busca explotar alguna vulnerabilidad o debilidad en las redes o sistemas informáticos tanto en software o hardware, con el objetivo de obtener algún beneficio económico o simplemente por anarquía.

Las contraseñas largas son más seguras, por lo que te recomendamos que la tuya tenga al menos 12 caracteres. Estos consejos pueden ayudarte a crear contraseñas largas que sean más fáciles de recordar. Prueba con lo siguiente: La letra de una canción o un poema.Un buen defensa tiene que ser capaz de ganar los balones por alto para despejarlos y evitar así claras situaciones de gol. Además, por norma general los centrales suelen ser pieza básica en el ataque a balón parado, rematando faltas o corners. La defensa del trabajoAdáptate al tiempo máximo de exposición.Define claramente tus objetivos y emplea un vocabulario preciso.Escoge las ideas principales: se claro y conciso.Capta la atención del público: se ameno, mantén el ritmo durante toda la presentación.Mantén el contacto visual con el tribunal.

La defensa del trabajoAdáptate al tiempo máximo de exposición.Define claramente tus objetivos y emplea un vocabulario preciso.Escoge las ideas principales: se claro y conciso.Capta la atención del público: se ameno, mantén el ritmo durante toda la presentación.Mantén el contacto visual con el tribunal.

Similar articles

- ¿Cuánto han quedado el Betis Contra el Rayo Vallecano. Novedad aquí - ¿Qué resultado ha tenido hoy el Betis

- ¿Cuántas veces se fue a la B Belgrano. Novedad aquí - ¿Quién tiene más títulos Talleres o Belgrano

- ¿Cuántos latinos hay en Cincinnati. Novedad aquí - ¿Cuántos mexicanos hay en Cincinnati

- ¿Qué armas ha enviado España a Ucrania. Novedad aquí - ¿Qué armas a mandado España a Ucrania

- ¿Quién gana River o Godoy Cruz. Novedad aquí - ¿Quién va a ganar River o Godoy Cruz

- ¿Cuál es el cilindraje de las motos GP. Novedad aquí - ¿Qué cilindrada son las MotoGP 2022

- ¿Cuál es el mes más frío en Utah. Novedad aquí - ¿Qué meses nieva en Utah

- ¿Cuándo son las matrículas en la UTC 2022. Novedad aquí - ¿Cuándo son las inscripciones en la UTC 2022

- ¿Cuánto se cobra en una escuela de fútbol. Novedad aquí - ¿Cuánto cuesta una academia de fútbol en España

- ¿Cuándo se juega el clásico femenil. Novedad aquí - ¿Cuándo juegan el clásico femenino

- ¿Cómo revisar mi boleto de Progol. Novedad aquí - ¿Cómo saber si mi boleto de Progol es ganador

- ¿Qué vigila coljuegos. Novedad aquí - ¿Que regula Coljuegos

- ¿Cuántos partidos ha ganado Ecuador. Novedad aquí - ¿Cuántos partidos más tiene Ecuador

- ¿Cómo saber apostar en Coolbet. Novedad aquí - ¿Cómo se apuesta en Coolbet

- ¿Quién hizo los goles de Talleres. Novedad aquí - ¿Quién hizo el gol en Talleres hoy

Popular articles

- ¿Cuál es la clave para ser rico. Novedad aquí - ¿Cuál es el truco para ser millonario

- ¿Dónde puedo ver Balón de Oro. Novedad aquí - ¿Dónde se ve el Balón de Oro 2022

- ¿Cuántas personas viven en Bucaramanga 2022. Novedad aquí - ¿Cuántos habitantes tiene Santander en el 2022

- ¿Cómo es la pobreza en Canadá. Novedad aquí - ¿Por qué hay pobreza en Canadá

- ¿Cuánto cuesta cruzar el puente de Malmö. Novedad aquí - ¿Cuánto cuesta cruzar de Dinamarca a Suecia

- ¿Qué país es más seguro España o Marruecos. Novedad aquí - ¿Cuál es la zona más segura de Marruecos

- ¿Cómo ganar al squash. Novedad aquí - ¿Cómo ganar un partido de squash

- ¿Cómo va la general del Tour 2022. Novedad aquí - ¿Cómo quedó la clasificación general en el Tour de Francia

- ¿Quién es el 10 de París. Novedad aquí - ¿Quién es el 10 en el París

- ¿Cuánto es de San Miguel de Allende a León Guanajuato. Novedad aquí - ¿Qué es mejor San Miguel o Guanajuato

- ¿Qué le pasa a Griezmann. Novedad aquí - ¿Por qué Griezmann sale en el minuto 60

- ¿Dónde se verá América vs San Luis. Novedad aquí - ¿Dónde puedo ver el partido del América

- ¿Cuánto dura la verificación de Bet365. Novedad aquí - ¿Cuánto dura la verificación de Bet365

- ¿Cuál es la carrera más difícil de estudiar en Chile. Novedad aquí - ¿Cuáles son las carreras más difíciles de Chile

- ¿Qué casas de apuestas dan bono de bienvenida. Novedad aquí - ¿Qué casa de apuestas te da bono sin depósito